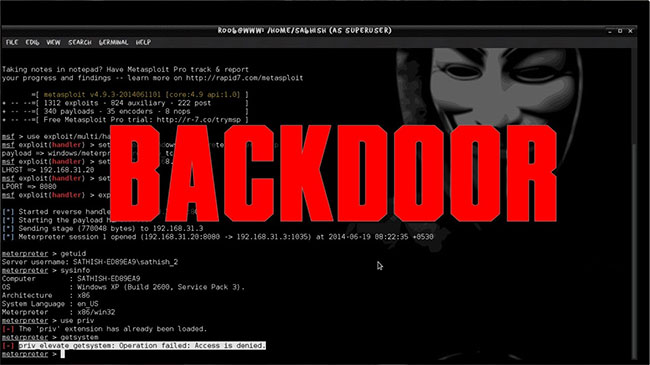

Cùng tienichit.com tìm hiểu về Backdoor là gì?

Backdoor (cửa hậu) trong phần mềm hay hệ thống máy tính. Thường là một cổng không được thông báo rộng rãi, cho phép người quản trị xâm nhập hệ thống để tìm nguyên nhân gây lỗi hoặc bảo dưỡng. Ngoài ra nó cũng dùng để chỉ cổng bí mật mà hacker và gián điệp dùng để truy cập bất hợp pháp.

Mục Lục

Backdoor là gì?

Backdoor trong thuật ngữ khoa học máy tính là cách kẻ xâm nhập có thể truy cập vào hệ thống. Mà không cần thông qua tuyến đường đã được bảo mật. Vì hệ thống bảo mật của máy tính không thể nhìn thấy các backdoor. Nên nạn nhân có thể không nhận ra máy tính của mình đã xuất hiện lỗ hổng nguy hiểm này.

Có những loại backdoor nào?

Thứ nhất, backdoor có thể là điểm truy cập hợp pháp được nhúng vào hệ thống hay phần mềm. Để cho phép quản trị từ xa. Kiểu backdoor này thường không được thông báo rộng rãi, dùng để bảo trì phần mềm, hệ thống.

Một số backdoor quản trị được bảo vệ bằng tên người dùng và mật khẩu chèn cứng (hardcode) và không thể thay đổi. Một số khác có thể đổi được.

Thông thường chỉ có chủ hệ thống hay chủ phần mềm biết được về sự tồn tại của backdoor. Những backdoor quản trị này cũng tạo ra lỗ hổng để kẻ lạ có thể khai thác, chiếm quyền truy cập vào hệ thống/dữ liệu.

- Một kiểu backdoor khác là do kẻ tấn công có thể cài lên hệ thống nạn nhân. Nhờ đó họ có thể đến và đi tùy ý, cho phép truy cập hệ thống từ xa. Mã độc cài trên hệ thống được gọi là Trojan truy cập từ xa (RAT), dùng để cài malware trên máy hoặc đánh cắp dữ liệu.

- Loại backdoor thứ 3 trở nên nổi tiếng từ năm 2013 khi tài liệu của NSA bị rò rỉ bởi Edward Snowden. Tiết lộ cả chục năm trời những người trong ngành tình báo đã hợp tác với Cơ quan tình báo tín hiệu Anh. Để buộc các công ty phải cài backdoor lên sản phẩm của mình, đặc biệt gây áp lực với những người làm các hệ thống mã hóa.

Những backdoor bí mật này cho phép tình báo viên vượt qua cá lớp bảo vệ. Rồi âm thầm truy cập vào hệ thống, lấy dữ liệu họ cần.

Một trong những backdoor gây tranh cãi nhất là khi NSA cố tình làm suy yếu thuật toán mã hóa NIST SP800-90 Dual Ec Prng. Để dữ liệu được mã hóa bằng thuật toán này dễ dàng được NSA giải hóa.

Đọc thêm: Biến laptop thành điểm phát wifi với Connectify Hotspot

Làm thế nào backdoor xuất hiện?

Có 3 cách chính để backdoor ra đời: Chúng được ai đó phát hiện, do tin tặc tạo ra hoặc do các nhà phát triển thực hiện.

1. Khi ai đó phát hiện ra backdoor

Đôi khi, một hacker không cần thực hiện bất kỳ thao tác nào để tạo ra một backdoor. Khi một nhà phát triển không quan tâm đến việc bảo vệ các cổng hệ thống. Một hacker có thể xác định vị trí và biến nó thành một backdoor.

Backdoor xuất hiện trong tất cả các loại phần mềm kết nối Internet. Nhưng các công cụ truy cập từ xa đặc biệt dễ bị tấn công. Đó là bởi vì chúng được thiết kế để cho phép người dùng kết nối và kiểm soát hệ thống.

Nếu một tin tặc có thể tìm thấy cách vào phần mềm truy cập từ xa mà không cần thông tin đăng nhập. Hắn có thể sử dụng công cụ này để hoạt động gián điệp hoặc phá hoại.

Xem thêm: Cách sửa 99% lỗi “Không thể truy cập trang web này” trên Chrome

2. Khi tin tặc tạo backdoor

Nếu tin tặc không thể tìm thấy backdoor trên một hệ thống. Chúng có thể chọn tự tạo một backdoor. Để thực hiện điều này, chúng thiết lập một “đường hầm” giữa máy tính của chúng và nạn nhân. Sau đó sử dụng nó để đánh cắp hoặc upload dữ liệu.

Để thiết lập “đường hầm” này, hacker cần lừa nạn nhân thiết lập nó cho chúng. Cách hiệu quả nhất để hacker làm điều này là làm cho người dùng nghĩ rằng việc tải nó xuống sẽ có lợi cho họ.

Ví dụ, tin tặc có thể phân phối một ứng dụng giả mạo tuyên bố làm điều gì đó hữu ích. Ứng dụng này có thể thực hiện hoặc không thể thực hiện công việc mà nó tuyên bố sẽ làm.

Tuy nhiên, mấu chốt ở đây là hacker đã gắn nó với một chương trình độc hại. Khi người dùng cài đặt nó, mã độc sẽ thiết lập một “đường hầm” đến máy tính của tin tặc. Sau đó tạo backdoor để chúng sử dụng.

Đọc thêm: Proxy là gì? Cách thiết lập proxy server an toàn, hiệu quả

3. Khi một nhà phát triển cài đặt một backdoor

Các ứng dụng xấu xa nhất của backdoor là khi nhà phát triển tự thực hiện chúng. Ví dụ, nhà sản xuất sản phẩm sẽ đặt các backdoor bên trong hệ thống để có thể sử dụng bất cứ lúc nào.

Các nhà phát triển tạo ra những backdoor này vì một trong nhiều lý do. Nếu sản phẩm cuối cùng nằm trên kệ của một công ty đối thủ, họ đó có thể triển khai các backdoor để theo dõi.

Tương tự như vậy, một nhà phát triển có thể thêm một backdoor ẩn để bên thứ ba có thể truy cập và giám sát hệ thống.

Đọc thêm: Cách sao lưu và khôi phục tin nhắn Zalo trên điện thoại Android

Cách tin tặc sử dụng backdoor

Các backdoor kỹ thuật số có thể khó phát hiện. Tin tặc có thể sử dụng backdoor để gây thiệt hại, nhưng chúng cũng hữu ích trong việc theo dõi và sao chép file.

Khi chúng được sử dụng để theo dõi, một tác nhân độc hại sẽ sử dụng lối vào bí mật. Để truy cập từ xa vào hệ thống. Từ đây, tin tặc có thể tìm kiếm thông tin nhạy cảm mà không để lại dấu vết.

Hacker thậm chí có thể không cần tương tác với hệ thống. Thay vào đó, chúng có thể theo dõi hoạt động của người dùng tại doanh nghiệp của họ và trích xuất thông tin theo cách đó.

Một backdoor cũng hữu ích trong việc sao chép dữ liệu. Khi được thực hiện đúng cách, việc sao chép dữ liệu sẽ không để lại dấu vết. Cho phép kẻ tấn công thu thập những thông tin cần thiết đủ để thực hiện hành vi đánh cắp danh tính. Điều này có nghĩa là ai đó có thể có một backdoor trên hệ thống, đang dần “hút” dữ liệu của họ.

Cuối cùng, backdoor rất hữu ích nếu hacker muốn gây thiệt hại. Chúng có thể sử dụng backdoor để đưa vào phần mềm độc hại. Mà không kích hoạt cảnh báo hệ thống bảo mật.

Trong trường hợp này, hacker hy sinh lợi thế bí mật của một backdoor để đổi lấy khoảng thời gian dễ dàng hơn khi triển khai một cuộc tấn công vào hệ thống.

Nguồn: Backdoor là gì? – tienichit.com ; Backdoor là gì? – tienichit.com